VoIP یا Voice Over IP، تکنولوژی انتقال صدا روی بستر شبکه است که امکان برقراری تماسهای تلفنی را روی بستر شبکه IP فراهم می آورد.

VOIPچیست

VOIP مخفف عبارت Voice Over IP به معنی انقال صدا بر روی بستر IP و یا شبکه های کامپیوتری می باشد . به زبان ساده تر تکنولوژی VoIP از زیر ساخت شبکه آی پی یا همان شبکه های کامپیوتری برای انتقال صوت استفاده می کند و ارتباطات صوتی را روی شبکه بر مبنای IP ایجاد می نماید. در واقع یک مرکز تلفن VoIP می تواند جایگزین سانترال های سنتی و قدیمی شود که نه تنها تمامی امکانات یک سانترال داخلی را ارائه می دهد بلکه بسیاری از محدودیت های سانترال آنالوگ را برطرف نموده و امکانات بسیار بیشتری را ارائه می دهد.

سیستم تلفن نسل قدیم:PBX(Private Branch Exchange)

سیستمهای مخابراتی قدیم از شمای کلی زیر پیروی می کردند

سوئیچهای مخابراتی در مرکز قرار می گرفتند و از یک طرف به تلفنهای شهری متصل می شدند و از طرف دیگر با اتصال به تلفنهای داخلی سرویس مورد نیاز را تامین می کردند.

در این تکنولوزی تلفنهای شهری به یکی از روشهای ذیل به سوئیچ مخابرات متصل می شدند

1-زوج سیمهای مسی ، در این روش برای هر خط نیاز به یک زوج سیم مسی بود.

2-خطوط E1،T1 ،J1 ، هرکدام آنها 30 عدد خط تلفن را متصل می نمود.

همچنین جهت اتصال هر گوشی داخلی به این سیستم باید یک زوج سیم جداگانه در نظر گرفته و کشیده شود.

در اروپا و ایران از تکنولوژی E1 ، در آمریکا از تکنولوژی T1 و در ژاپن از تکنولوژی J1 استفاده می گردد.

نسل جدید مخابراتIP PBX(Internet Protocol Private Branch Exchange)

در این تکنولوژی به جای استفاده از سوئیچهای نسل قدیم از سوئیچهای سخت افزاری و یا نرم افزاری مبتنی بر IP استفاده می گردد.

سوئیچهای سخت افزاری (Hard Switch)

در این تکنولوزی تلفنهای شهری به یکی از روشهای ذیل به سوئیچ های IP متصل می گردند.

1-زوج سیمهای مسی ،در این روش برای هر خط نیاز به یک زوج سیم می باشد و سوئیچ باید به تعدا خطوط شهری مورد نیاز دارای پورت متناسب باشد.

2-خطوط E1،T1 ،J1 که هرکدام آنها 30 عدد خط تلفن را متصل می نمود و سوئیچ هم باید دارای ماژول E1 متناظر باشد.

3-خطوط SIP:

اخیرا مخابرات خطوط سیپ را واگذار می کند که با استفاده از این تکنولوژی هر تعداد خط از مخابرات بخریم همان تعداد را منتقل می کند.(بنابراین محدودیتهایی که روی زوج سیمهای مسی و یا خطوط E1 وجود داشت دیگر وجود ندارد.

سوییچهای نرم افزاری(Soft Switch)

در این تکنولوژی به جای سوئیچهای سخت افزاری از نرم افزارهایی که روی یک کامپیوتر نصب می گردد استفاده می شود(مانند Elastix,Issable,Freepbx,…)

و با نصب کارتهای مبدل FXO روی کامپیوتر ،امکان اتصال خطوط شهری فراهم می گردد.

نهایتا سوئیچ IP PBX (مدل سخت افزاری و یا نرم افزاری)توسط یک اتصال RJ45 به شبکه DATA (LAN,WAN) متصل می گردد.

گوشی تلفن بهره برداران

گوشی های تلفن بهره برداران به یکی از روشهای زیر به این سیستم متصل می گردند.

1-IP Phone

اگر شبکه دیتا وجود داشته باشد می توان از گوشی های IP Phone استفاده نمود که در این صورت گوشی تلفن مذکور به شبکه دیتا متصل می گردد و از انجا در IP PBX رجیستر شده و پس از ثبت یک شماره داخلی روی آن آماده سرویس دهی می باشد.

2-استفاده از گوشی های قدیمی

در صورتی که در یک مجموعه کابل کشی سیستم تلفن نسل قدیم وجود داشته باشد و بخواهیم از همان سیستم کابل کشی و گوشی های قدیمی استفاده کنیم می بایست یک دستگاه FXS با تعداد پورت معادل خطوط داخلی مورد نیاز خریداری و دستگاه مذکور را از یک طرف به شبکه دیتا و از طرف دیگر به خطوط داخلی متصل نماییم

3-استفاده از Soft Phone

در صورتی که نخواهیم از گوشی های تلفن سخت افزاری استفاده نماییم می توانیم از نرم افزارهایی که در این خصوص وجود دارند استفاده و روی کامپیوتر یا تلفن همراه نصب و استفاده نماییم.

Usb Phone-4 می توانیم از تلفنهای با پورت USB و به صورت اتصال به کامپیوتر استفاده نماییم.

5-WIFI Phone می توانیم بدون نیاز به هیچ گونه کابلی از تلفنهای بی سیم تحت شبکه استفاده نماییم.

تجمیع شبکه های Data و Voice و Video

زیر ساخت شبکه های امروزه به 3 نوع اصلی تقسیم می شوند :

1- شبکه دیتا (Data Network ) که بزرگترین آن Internet می باشد .

2- شبکه ویدئو (Video Network) مانند Satellite TV .

3- شبکه صدا (Voice Network) مانند تلفن های ثابت و یا زیرساخت های موبایل که کاملاً از شبکه Data جدا می باشند .

در سیستمهای قدیمی هر کدام از این شبکه ها کاملاً از هم جدا طراحی می شدند ، و استاندارد ها و تجهیزات خاص خودشان را داشتند . لذا هر زمانی که نیاز به ایجاد ارتباط بین شبکه های مذکور پیش می آمد باید با صرف هزینه زیادی تجهیزات ارتباطی خاص تهیه و تنظیمات لازم روی آنها صورت می پذیرفت .برای مثال اگر با بانک تماس می گرفتیم و مانده حساب می خواستیم ، بانک باید شبکه Voice Network را به شبکه Network Data متصل می نمود و نهایتا صورت حساب درخواستی را به ما ارائه می داد. این فرآیند در ظاهر ساده به نظر می آید اما بانک هزینه بسیار زیادی را برای کارت های PBX و شبکه Data و ارتباط این دو متحمل می شد و ارتباط بین شبکه ها و پایگاههای داده مستلزم صرف هزینه های خاص خود می بود.

در سیستمهای جدید نیازهایی از این قبیل با تجمیع شبکه های Data و Voice و Video در یک شبکه و با رعایت تمامی استانداردهای لازم جهت عبور دیتا ،صوت و تصویر به صورت همزمان تعمین می گردد.

بر این اساس در دنیا ،سازمانها در حد امکان در حال مهاجرت از شبکه های Voice,Video و Data مستقل به سمت یک زیر ساخت واحد با قابلیت اجرای سرویسهای سه گانه فوق الذکر می باشند.

در صورت مهاجرت به سیستمهای مجتمع شده سامانه های مرتبط با شبکه مخابرات اصطلاحا تبدیل به VOIP و یا IP Phone می گردند.

مزیت های مهاجرت به سیستمهای VOIP (Voice Over IP) و استفاده از IP Phone

1-کاهش هزینه های تماس.

2-کاهش هزینه های مرتبط با سیم کشی مربوط به گوشی های تلفن.

3-داشتن یک Inbox صوتی.

4- امکان ارتباط با شعب یک سازمان یا صنعت بدون استفاده از بستر مخابرات.

5- Extension Mobility به این معنی که می توانید با زدن یک Password در هر کدام از تلفن های سازمان یا شرکت از داخلی خود استفاده کنید حتی به یکی از شعب شرکت خود در شهری دیگر بروید و با زدن Password خود همان داخلی را در اختیار خواهید داشت این موضوع همانند داشتن یک Profile می باشد .

6-Open Architecture -Multi Vendor Integrations: استفاده از پروتکل های استاندارد مانند SIP یا H323 که باعث عدم وابستگی به یک برند خاص می گردد و لذا می توانیم تجهیزات مرتبط با ارتباطات صوتی را از هر برندی خریداری و استفاده نماییم .

7-منشی صوتی دیجیتال (IVR).

8- کنفرانس صوتی.

9-پنل اپراتور.

10- ضبط مکالمات تلفنی.

11- گزارش گیری تماس های تلفنی.

12- صف انتظار تلفن.

13- تماس تصویری.

14- امکان جابجایی تلفن فقط با جابه جا کردن گوشی.

15-کاهش هزینه نگهداری.

16- امکان انتقال شماره .

برخی اصطلاحات پر کاربرد

echo : نویز پس زمینه ای که یک طرف یا هر دو طرف مکالمه VoIP آن را می شنوند که این نویز معمولا به خاطر مشکلی بین میکروفون و بلند گو اتفاق می افتد . احتمال ضعیفی نیز وجود دارد که به خاطر مشکلات داخلی شبکه این نویز ایجاد شود .

ATA - Analog Telephone adaptor : این مبدل به تلفن آنالوگ معمولی متصل می شود و آن را به شبکه آی پی متصل می کند .

BYOD - Bring Your Own Device : این اصطلاح به دپارتمان های IT که به کارمندان خود اجازه استفاده از موبایل خود در محیط شبکه شرکت را می دهند اطلاق می شود .

Call hunting: روشی است که باعث می شود تماس های ورودی در یک مرکز تماس مشتریان به اپراتور بعدی در دسترس منتقل شود .

CDR – Call detail record : ضبط مستندات تماس ها با تمام جزئیات که شامل تشخیص هویت تماس گیرنده و پاسخگوی تماس و مدت زمان مکالمه می شود . CDR معمولا برای billing و یا برای عیب یابی فنی نیز شبکه مورد استفاده قرار می گیرد .

End Device :. تجهیز پایانی که می تواند تلفن و یا موبایلی باشد که تماس های VoIP را دریافت می کند که به آن نقطه پایانی end point نیز می گویند.

Clipping : به مواردی گفته می شود که صدای یکی از طرفین مکالمه در حین مکالمه قطع و منجر به این می شود که طرف دیگر مکالمه را ناقص بشنود و طرف اول مکالمه تماس را قطع کند .

Codec : الگوریتمی برای تبدیل آنالوگ به دیجیتال در سیستمهای صوتی می باشد که هر دوطرف مکالمه باید از یک Codec مشترک استفاده کنند .

Compression : فرآیند فشرده سازی دیتا جهت استفاده کمتر از پهنای باند . میزان فشرده سازی بستگی به Codec مورد استفاده دارد.

Conference Bridge : ویژگی که به 3 طرف یا بیشتر در یک شبکه VoIP اجازه می دهد تا در یک تماس تلفنی شرکت کنند .

CPE – Customer premise Equipment : به تجهیزی اطلاق می شود که مشتری صاحب آن می باشد و یا از مخابرات اجاره کرده و در محل مخابرات نصب می باشد .

CSU/DSU – Channel Service Unit/ data service unit : به سخت افزاری اطلاق می شود که خط T1 E1,به آن متصل می شود .

DHCP – Dynamic Host Configuration Protocol : پروتکلی که تلفن های آی پی و تجهیزات ویپ برای دریافت آدرس آی پی از آن استفاده می کنند .

DID – Direct inward dialing : این ویژگی این امکان را می دهد که بتوانیم مشخص کنیم اگر یک مشتری با یک خط خاص از شرکت تماس گرفت آن را به یک داخلی مشخص وصل کند(مثلا اگر از دفتر مرکزی شرکت به شماره خاصی از شرکت زنگ زدند مستقیما به دفتر مدیر وصل گردد .

E1 : استانداردی که پهنای باند 2.048 مگابیت بر ثانیه را فراهم می کند که به 30 کانال 64 کیلو بیت بر ثانیه تقسیم می گردد و با استفاده از آن می توان 30 تماس همزمان روی شبکه های تلفنی ویپ ارائه داد .

T1 : استانداردی که پهنای باندی معادل 1.544 مگابیت در ثانیه رافراهم می کند و به 24 کانال 64 Kbps تقسیم می شود . با استفاده از این پهنای باند می توان 24 تماس همزمان ویپ ارائه داد(این استاندارد در آمریکا استفاده می گردد) .

T3 : استانداردی که پهنای باندی معادل 44.736 مگابیت در ثانیه را فراهم می کند و به 672 کانال 64 Kbps تقسیم می شود . با استفاده از این پهنای باند می توان672 تماس همزمان ویپ ارائه نمود .

E911 : استانداردی برای سرویس شماره اورژانس 911 روی سیستم های تلفنی تحت شبکه (معمولا این سرویس به طور پیش فرض روی آی پی فون ها فعال نیست و باید تنظیمات مربوطه انجام شود )

Echo Cancellation : فرایندی برای از بین بردن آکوستیک اکو Acoustic Echo در تماس ها.

FAX server : می توان تمامی فکس موجود در شرکت را جمع آوری نمود و به جای آن یک فکس سرور راه اندازی نمود .از طریق این سرویس کاربران می تواند ارسال ویا دریافت فکس خود را انجام دهند.

Gateway : سخت افزاری که ارتباط بین مخابرات قدیم و مخابرات جدید را فراهم می نماید.

G.729 : یک کدک فشرده سازی می باشد که صدا را به صورت دیجیتالی تبدیل می کند و 8 کیلوبیت بر ثانیه پهنای باند اشغال می کند .

H.264 : کدکی است با میزان فشرده سازی بالا که می تواند صوت و تصویر را در یک سیگنال ترکیبی ارسال کند .

H.323 : مانند H.264 کدکی برای ارسال صوت و تصویر با میزان فشرده سازی بالا می باشد اما از h.264 قدیمی تر می باشد .

IP phone : به تلفن ویپ فیزیکی یا سخت افزاری اطلاق می شود که روی میز کاربران قرار می گیرد .

IVR – Interactive Voice Response : منشی تلفن دیجیتال در سیستمهای ویپ .

NAT- Network address translation : اگر سرور ویپ در شبکه داخلی یک سازمان قرار داشته باشد برای اتصال از بیرون سازمان باید از تکنولوژی NAT استفاده گردد.

PBX – Public branch exchange : به سیستم های تلفنی داخلی قدیمی (سانترال) در یک شرکت گفته می شود سیستم های تلفنی VoIP امروز در حال جایگزین شدن این سیستم های قدیمی می باشند .

POTS – Plain old telephone system : به تلفن آنالوگ سنتی که روی خط های مسی کار می کنند اطلاق می شود .

PSTN - Public switched telephone network : به مرکز شبکه بین المللی تلفن های Circuit-switched گفته می شود.

QoS - Quality of serive : این اصطلاح در شبکه VoIP به معنی الویت دادن به ترافیک تماس های VoIP نسبت به ترافیک های دیگر اینترنت مانند دیتا و مالتی مدیا می باشد .

RJ-11 : اتصال فیزیکی برای تلفن های آنالوگ

RJ-45 : اتصال فیزیکی استاندارد برای تجهیزات دیجیتال مانند کامپیوتر و تلفن های ویپ

-Session Initiation Protocol :SIPپروتکل اصلی انتقال صوت روی بستر IP.

Soft Phone : به نرم افزاری گفته می شود که روی کامپیوتر یا موبایل کاربران نصب می شود و همان کارایی تلفن های سخت افزاری آی پی را دارد .

UC – Unified Communications : به سیستم کامل و فراگیری در یک سازمان اطلاق می شود که شامل صدا ، تصویر ، IM، و فکس می شود و اجازه می دهد تمام این موارد به صورت یکپارچه با هم کار کنند .

UCaaS – Unified Communication as a service : به تامین کنندگان سرویس UC اطلاق می گردد

VoLTE – Voice over Long-Term Evolution : سرویسی که در آن IP Telephony روی LTE ارائه می شود . ( مانند نسل چهارم تلفن های همراه ) در شبکه های بی سیم .

سیپ ترانک (SIP Trunk) :

به طور کلی پروتکل) SIP (Session Initiation Protocolاستانداردی است که تجهیزات ویپ برای برقراری ارتباط با یک دیگر استفاده می کنند و زبان مشترک تجهیزات و سخت افزار های ویپ می باشد . SIP Trunk در واقع امکان ارتباط بین یک مرکز مخابرات مبتنی بر ویپ با مراکز دیگری که از همین تکنولوژی استفاده می کنند را فراهم می نماید.

در گذشته خطوط 5 رقمی مخابرات به صورت PRI و در بستر E1 ارائه می شد اما امروزه این سرویس برروی بستر شبکه IP به مشتری ارائه می شود . لذا قابلیت ها و انعطاف پذیری بیشتری در ارائه سرویس وجود خواهد داشت .

مزایای استفاده از SIP Trunk

- امکان واگذاری تعداد زیادی خط تلفن.

- قابل استفاده برروی کابل مسی و فیبر نوری.

- در صورت نیاز به افزایش خطوط تلفن نیازی به افزایش تجهیزات سمت متقاضی نیست.

- عدم وجود محدودیت جغرافیایی برای سرویس .به علت ارائه سرویس روی بستر IP .

- کاهش هزینه تجهیزات مورد نیاز ( عدم نیاز به گیت وی و یا کارت E1 )

- امکان مدیریت ترافیک صوتی ارسالی برروی لینک به دلیل استفاده از بسته های IP

ملزومات راه اندازی سیپ ترانک مخابرات .

- مرکز تلفن متقاضی باید از پروتکل SIP پشتیبانی کند و IP Base باشد.

- برای ایجاد ارتباط نیاز به مودم G.SHDSLمی باشد.

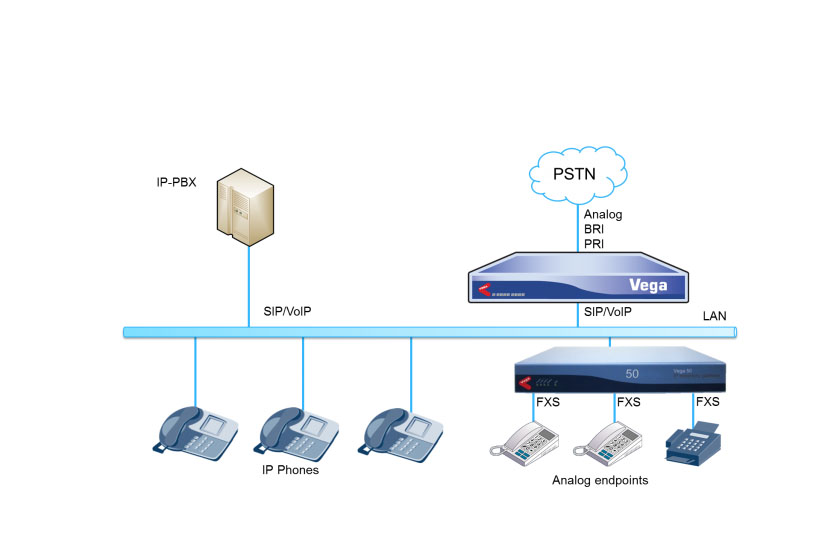

FXO و FXS چیست ؟

دو اصطلاح پرکاربرد در سیستم های IPPBXو VoIP بخصوص در زمینه کار با خطوط آنالوگ میباشد.

FXO مخففForeign Exchange Office درگاهی است که برق و یا به عبارتی سیگنال بوق را دریافت می کند، از این درگاه برای اتصال خطوط آنالوگ مخابرات PSTNبه سیستم های تلفنی IP استفاده می شود. برای ارتباط با خطوط شهری مخابرات نیاز به درگاه های FXO می باشد .

FXS مخفف Foreign Exchange Station درگاهی است که برق و یا به عبارتی سیگنال بوق را تولید می کند، از این در گاه برای اتصال گوشی های معمولی غیر( IPPhone ) به سیستم استفاده می شود.

با استفاده از این در گاه ها می توان گوشی های تلفن قدیمی (RJ11) را به سیستم VOIP متصل نمود.

VOIP Gateway

این دستگاهها دو کار کلی انجام می دهند

1-ایجاد ارتباط بین شبکه مخابرات با تکنولوژی قدیم و شبکه مخابرات با تکنولوژی جدید

(PBX<----->IP PBX)در صورتی که شرکت مجبور به استفاده از سیستمهای تلفن قدیمی و سیستمهای تلفنی مبتنی بر شبکه به صورت همزمان باشد باید از VOIP Gateway به عنوان یک رابط بین مخابرات قدیم و جدید استفاده گردد.

دستگاههای VOIP Gateway تجهیزات شبکه ای هستند که صدا و فکس را بین سیستم های شبکه IP و سیستم آنالوگ تبدیل میکنند.

2-انتقال خطوط دا خل یک شرکت

یکی از کاربردهای ویپ گیت وی انتقال خط تلفن از یک نقطه به نقطه ای دیگر از طریق شبکه می باشد . برای مثال یک شرکت را در نظر بگیرید که دارای 8 خط تلفن می باشد . مخابرات این 8 شماره را درب شرکت تحویل می دهد و برای انتقال این 8 خط تا واحد مربوطه باید 8 زوج سیم تا سانترال کشیده شود ، کاری که VoIP Gateway انجام می دهد این است که می تواند خطوط تلفن را دریافت کند و با استفاده از یک کابل شبکه در نقطه ای دیگر خط را به شما تحویل دهد در نتیجه برای سیم کشی برای 8 خط فقط یک کابل شبکه بین 2 عدد VoIP Gateway 8پورت نیاز است . در حقیقت یک گیت وی ویپ بوق را دریافت می کند و یک ویپ گیت وی بوق را تحویل می دهد . می توان به جای کابل شبکه از بستر اینترنت استفاده نمود و بوق را در مکان جغرافیایی دیگری مثلا در شهر دیگری تحویل گرفت.نمونه ای از کاربد آن می تواند این باشد که دفتر کار شما در اصفهان است و لی می خواهید با خطوط تهرات با خارج از کشور تماس بگیرید در این صورت خط تهران را خریداری می کنید و از روی بستر IP اینترنت به دفتر اصفهان منتقل می کنید)

این دستگاه ها بر حسب نوع خود دارای تعدادی ورودی سوکت RJ11 برای سیستم آنالوگ و E1/T1 و پورت شبکه برای اتصال به شبکه IP می باشند و در مدل های FXO,FXS,E1/T1 عرضه می شوند. از دو روش می توان ازدستگاههای ویپ گیت وی استفاده کرد:

اتصال به IP-PBX: برای برقراری ارتباط بین خطوط شهری و تلفن های آنالوگ به مرکز تلفن تحت شبکه به کار می روند. خطوط شهری به دستگاه FXO و تلفن های آنالوگ و دستگاه فکس به دستگاه FXS متصل می شوند. سپس با انجام تنظیمات در دستگاه IP-PBX ،کلیه داخلی های متصل به IP-PBX امکان استفاده از خطوط شهری و گوشی های متصل به FXS امکان استفاده از مرکز تلفن را پیدا میکنند.

Codec چیست ؟

انتقال صدا به طور کلی به صورت آنالوگ صورت می گیرد ، در حالی که شبکه انتقال دیتا به صورت دیجیتال و IP می باشد . فرآیند نمونه برداری از موج های صوتی آنالوگ و تبدیل آن به اطلاعات دیجیتال توسط یک encoder-decoder ( رمزگذار و رمزگشا) انجام می شود که به آن کدک Codec گفته می شود . بنابراین کلمه Codec از کلمات encoder – decoder و یا compressor-decompressor به وجود آمده است . کدک ها به طور کلی سه کار زیر را انجام می دهند .

Encoding – Decoding

Compression – Decompression

Encryption – Decryption

انتقال صدا در شبکه VoIP به این صورت انجام می شود که ابتدا در مبدا موج های صوتی به سیگنال های دیجیتال تبدیل می شوند که به آن encoding گفته می شود که توسط کدک انجام می شود و در مقصد این صداهای دیجیتال باید decode شوند و به حالت اصلی آنالوگ خود بازگردند و در نتیجه طرف مقابل صدای شما را می تواند به صورت آنالوگ بشنود .

فشرده سازی امواج صوتی می تواند در شرایطی که مشکل پهنای باند داریم و سرعت پایین است موثر باشد و پهنای باند کمتری مصرف نماید که در نتیجه می توان چندین ارتباط ویپ را در یک زمان ایجاد نمود . روش دیگر برای حفظ پهنای باند استفاده از Silence suppression است که در این حالت زمانی که مکالمه ای صورت نمی گیرد Packet های IP ارسال نشوند .

Encryption – Decryption

Encryption یا رمزگذاری یکی از بهترین ابزار امنیتی است که در واقع تغییر دیتا به صورتی که نتوان محتوای آن را متوجه شد . در این حالت حتی اگر دیتا توسط افراد غیر مجاز مورد شنود قرار بگیرد باز هم نمی توانند دیتا به صورت محرمانه باقی می ماند . زمانی که دیتای encrypt شده به مقصد درست برسد به حالت اصلی خود رمزگشایی می شود .

جدولی که در زیر مشاهده می نمایید لیست از کدک های شناخته شده می باشد :

Bit Rate : میزان و تعداد بیت هایی که در یک مسیر ارتباطی انتقال داده می شود که عموما به صورت کیلو بیت در ثانیه عنوان می شود .

Sampling Rate : تعداد نمونه های گرفته شده در ثانیه گفته می شود که هنگام تبدیل صدای آنالوگ به دیجیتال انجام می شود . کیفیت صدا و در واقع کیفیت دیجیتالی کردن صوت بستگی به نمونه های گرفته شده از صدای آنالوگ در ثانیه دارد .

MOS(Mean Opinion Score) : اندازه گیری کیفیت صدا بین 1 تا 5

|

Number

|

Standard by

|

Description

|

Bit rate (kb/s)

|

Sampling rate (kHz)

|

Frame size (ms)

|

Remarks

|

MOS (Mean Opinion Score)

|

|

G.711 *

|

ITU-T

|

Pulse code modulation (PCM)

|

64

|

8

|

Sampling

|

U-law (US, Japan) and A-law (Europe) companding

|

4.1

|

|

G.711.1

|

ITU-T

|

Pulse code modulation (PCM)

|

80-96 Kbps

|

8

|

Sampling

|

Improvement og G.711 to provide an audio bandwidth of 50 Hz to 7 kHz More info

|

4.1

|

|

G.721

|

ITU-T

|

Adaptive differential pulse code modulation (ADPCM)

|

32

|

8

|

Sampling

|

Now described in G.726; obsolete.

|

|

|

G.722

|

ITU-T

|

7 kHz audio-coding within 64 kbit/s

|

64

|

16

|

Sampling

|

Subband-codec that divides 16 kHz band into two subbands, each coded using ADPCM

|

|

|

G.722.1

|

ITU-T

|

Coding at 24 and 32 kbit/s for hands-free operation in systems with low frame loss

|

24/32

|

16

|

20

|

|

|

|

G.722.2 AMR-WB

|

ITU-T

|

Adaptive Multi-Rate Wideband Codec (AMR-WB)

|

23.85/ 23.05/ 19.85/

18.25/ 15.85/ 14.25/

12.65/ 8.85/ 6.6

|

16

|

20

|

is mainly used for speech compression in the 3rd generation mobile telephony. More info

|

|

|

G.723

|

ITU-T

|

Extensions of Recommendation G.721 adaptive differential pulse code modulation to 24 and 40 kbit/s for digital circuit multiplication equipment application

|

24/40

|

8

|

Sampling

|

Superceded by G.726; obsolete. This is a completely different codec than G.723.1

|

|

|

G.723.1

|

ITU-T

|

Dual rate speech coder for multimedia communications transmitting at 5.3 and 6.3 kbit/s

|

5.6/6.3

|

8

|

30

|

Part of H.324 video conferencing. It encodes speech or other audio signals in frames using linear predictive analysis-by-synthesis coding. The excitation signal for the high rate coder is Multipulse Maximum Likelihood Quantization (MP-MLQ) and for the low rate coder is Algebraic-Code-Excited Linear-Prediction (ACELP).

|

3.8-3.9

|

|

G.726

|

ITU-T

|

40, 32, 24, 16 kbit/s adaptive differential pulse code modulation (ADPCM)

|

16/24/32/40

|

8

|

Sampling

|

ADPCM; replaces G.721 and G.723.

|

3.85

|

|

G.727

|

ITU-T

|

5-, 4-, 3- and 2-bit/sample embedded adaptive differential pulse code modulation (ADPCM)

|

var.

|

|

Sampling

|

ADPCM. Related to G.726

|

|

|

G.728

|

ITU-T

|

Coding of speech at 16 kbit/s using low-delay code excited linear prediction

|

16

|

8

|

2.5

|

CELP.

|

3.61

|

|

G.729 **

|

ITU-T

|

Coding of speech at 8 kbit/s using conjugate-structure algebraic-code-excited linear-prediction (CS-ACELP)

|

8

|

8

|

10

|

Low delay (15 ms)

|

3.92

|

|

G.729.1

|

ITU-T

|

Coding of speech at 8 kbit/s using conjugate-structure algebraic-code-excited linear-prediction (CS-ACELP)

|

8/12/14/16/

18/20/22/24/

26/28/30/32

|

8

|

10

|

Improvement og G.711 to provide an audio bandwidth of 50 Hz to 7 kHz More info

|

|

|

GSM 06.10

|

ETSI

|

RegularPulse Excitation LongTerm Predictor (RPE-LTP)

|

13

|

8

|

22.5

|

Used for GSM cellular telephony.

|

|

|

LPC10

|

USA Government

|

Linear-predictive codec

|

2.4

|

8

|

22.5

|

10 coefficients.

|

|

|

Speex

|

|

|

8, 16, 32

|

2.15-24.6 (NB)

4-44.2 (WB)

|

30 ( NB )

34 ( WB )

|

|

|

|

iLBC

|

|

|

8

|

13.3

|

30

|

|

|

|

DoD CELP

|

American Department of Defense (DoD) USA Government

|

|

4.8

|

|

30

|

|

|

|

EVRC

|

3GPP2

|

Enhanced Variable Rate CODEC

|

9.6/4.8/1.2

|

8

|

20

|

Se usa en redes CDMA

|

|

|

DVI

|

Interactive Multimedia Association (IMA)

|

DVI4 uses an adaptive delta pulse code modulation (ADPCM)

|

32

|

Variable

|

Sampling

|

|

|

|

L16

|

|

Uncompressed audio data samples

|

128

|

Variable

|

Sampling

|

|

|

|

SILK

|

Skype

|

|

From 6 to 40

|

Variable

|

20

|

Harmony codec is related with SILK

|

|

در ادامه به برخی از کدک هایی که بیشتر مورد استفاده قرار می گیرند به طور خلاصه اشاره می کنیم :

کدک G.711

کدک G.711 سیگنال صدا را تا 64 Kbps فشرده می نماید . امتیاز MOS این کدک 4.1 می باشد .

G.711 دو نسخه U-law و A-law دارد که U-law مربوط به ژاپن و امریکا و A-law مربوط به اروپا می باشد.

U-Law همراه با استاندارد T1 در امریکای شمالی و ژاپن استفاده می شود و A-Law همراه با استاندارد E1 در بقیه مناطق جهان به کار می رود .

فرکانس نمونه برداری در این کدک 8000 هرتز است که در واقع در هر ثانیه 8000 نمونه از صدا گرفته می شود .

کدک G.722

کدک G.722 یک استاندارد ITU-T است که به نام SB-ADPCM نیز شناخته می شود . فرکانس نمونه برداری در این کدک 7 کیلو هرتز است و در پهنای باند 48 ، 56 و 64 کیلوبیت بر ثانیه کار می کند . امتیاز MOS این کدک در پهنای باند 64 کیلو بیت بر ثانیه 4 می باشد .

کدک G.729

این کدک بیشترین مورد استفاده را در ویپ دارد و از خانواده G.722 محسوب می شود و در سرعت 8 کیلوبیت در ثانیه کار می کند . امتیاز MOS کدک G.728 چهار 4.0 است که کیفیت مطلوبی را در اختیار شما قرار می دهد .

G.729A و یا A annex ساده سازی شده ی G.729 است و با G.729 سازگار می باشد پیچیدگی کمتری نسبت به کدک اصلی دارد و کیفیت کمتری در اختیار شما قرار می دهد .

G.729B و یا B annex در واقع کدک G.729 است که در آن silence suppression اعمال شده است و با ورژن های قبلی سازگار نیست .

G.729AB در واقع همان g729A همراه با silence suppression و فقط با G.729B سازگار می باشد.

زیر ساخت مورد نیاز جهت راه اندازی یک مرکز تلفن VoIP :

برای راه اندازی یک مرکز تلفن VoIP در شرکت خود نیاز به هیچ گونه سیم کشی اضافه نیست و در واقع سیستم VoIP از همان کابل کشی شبکه کامپیوتری(LAN) استفاده می کند . بنابراین در ساختمان های نو ساز نیازی به سیم کشی تلفن نمی باشد . تمامی تجهیزات VoIP تحت شبکه می باشند و از همان پورت های موجود سوئیچ شبکه استفاده می کنند و حتی نیازی به اضافه کردن سوئیچ شبکه و افزایش پورت های آن نیست .

امنیت در سیستمهای ویپ VoIP

لایه های امنیتی VoIP

برقراری امنیت دارای لایه های مختلف می باشد؛ به عبارت دیگر در جهت امن سازی یک سیستم، باید سطوح مختلفی از امنیت را پیاده سازی کرد. لایه هایی شامل فایروال ، احراز هویت و مانیتورینگ از جمله آن می باشد.

حملات داخلی و یا خارجی

از مهمترین شاخصهای مرتبط با امنیت یک سیستم شناخت منشا تهدیدات امنیتی می باشد.معمولا تصور می شود که حملات تنها منشا اینترنتی و خارجی دارند، این در صورتی است که تهدیدات امنیتی داخلی نادیده گرفته می شوند؛ در حالی که از داخل، دسترسی به منابع سیستم راحت تر بوده و بسیاری از فیلترهای امنیتی وجود نخواهد داشت.

در برخی موارد با نصب یک بدافزار با قابلیت ذخیره سازی نام کاربری و رمز عبور مربوط به تلفن ها، توسط کارمندی که از داخل به سیستم دسترسی دارد، امنیت سیستم تلفنی به شدت مورد تهدید قرار گرفته و امکان نفوذ به سیستم را از بیرون افزایش مییابد. بر این اساس، باید امنیت سیستم از دید ضریب نفوذ از داخل و خارج مورد توجه قرار گیرد و همه ی سیاست های امنیتی باید بر روی هر دو دامنه اعمال گردد.

انواع حملات بر روی سیستم های تلفنی مبتنی بر VoIP

حملات و نفوذهای صورت گرفته بر روی سرور های تلفنی معمولا دو هدف را دنبال می کنند:

- سرقت خطوط تلفنی شهری و یا ترانک ها.

- آسیب رساندن به سیستم تلفنی و ایجاد توقف در سرویس دهی.

در حملات نوع اول که متاسفانه بسیار رایج است، نفوذگر از خطوط ارتباطی سیستم تلفنی برای برقراری تماس های تلفنی خارجی که پرهزینه هستند، استفاده می کند. به عبارت دیگر از طریق سیستم تلفنی هدف، با دو نقطه مختلف تماس برقرار می گردد و سپس این دو تماس را به هم متصل می کنند و از این طریق از خطوط تلفنی، سوء استفاده می گردد. حملات رایج برای این منظور عبارتند از:

SIP Registration Scan attack،

Dictionary attack،

Brute Force.

در روش دوم، هدف اصلی به خطر انداختن یک کسب و کار و ایجاد اختلال در ارتباطات تلفنی آن هاست، که معمولا کارمندان ناراضی و یا رقبا اقدام به این کار می کنند. حملاتی همچون SIP Scan، Port Scan، SSH Brute Force، DoS و DDoS برای این منظورمورداستفاده قرار می گیرند

حملات و تهدیدات امنیتی سیستم های تلفنی به این دو روش ختم نمی شوند؛ به عنوان نمونه ممکن است نفوذ با هدف سرقت اطلاعات تماس و یا اطلاعات کاربران یک سیستم تلفنی، و یا دست یابی به زیرساخت شبکه باشد.

همانطور که در مقدمه گفته شد برای جلوگیری از انواع این تهدیدات و رسیدن به 99 درصد امنیت، تجهیزات سخت افزاری و نرم افزاری خاصی مورد نیاز است؛ در نتیجه در ادامه به بررسی راه حل هایی می پردازیم که احتمال بروز حملات رایج را کاهش می دهد.

آسیب پذیری های امنیتی سیستم های تلفنی مبتنی بر VoIP

رمزعبور

رمزهای عبور و یا به اصطلاح Secret در دنیای VoIP، یکی از مهم ترین آسیب پذیری های سیستم های تلفنی می باشد. به طوری که یک نفوذگر با یافتن یک نام کاربری و رمز عبور آن می تواند از طریق سیستم تلفنی شما تماس رایگان برقرار کند. در نتیجه، در صورت اصلاح رمزهای عبور، به میزان قابل توجهی امنیت سیستم تلفنی افزایش خواهد یافت.

معمولا کاربران از رمزهای عبور ساده برای تست سیستم استفاده می کنند و بدون بررسی سیستم از لحاظ امنیتی، آن را زیر بار می برند؛ و رمزهای عبور ساده و قابل تشخیص، به عنوان یک حفره امنیتی در سیستم باقی می مانند.

اهمیت رمزهای عبور برای هر داخلی (Extension) زمانی که کاربران راه دور و بیرونی داشته باشید، مشخص می گردد. چرا که در این صورت با یافتن رمزعبور به راحتی می توان از سیستم تلفنی سوء استفاده شود.

یکی دیگر از اشتباهات رایج تشابه رمز عبور با شماره داخلی و استفاده از رمزهای عبور پیش فرض می باشد. به عنوان نمونه داخلی 201 با رمز عبور 201؛ این رمز عبور مانند این است که کاربر رمز عبوری ندارد.

رمزهای عبور باید ساختار مناسبی از لحاظ تعداد کاراکترها و نوع آن ها داشته باشند. به عنوان مثال رشته 55178 را در نظر بگیرید. این رمز عبور ضعیف است، چرا که ابزار های نفوذ خیلی ابتدایی هم می توانند با چندین مرتبه تست آن را پیدا کنند. یا رشته test123 نیز به همین صورت قابل تشخیص خواهد بود. برخی الگوهای رایج و بسیار ساده که در دقایق اول به وسیله ابزارهای نفوذ، شکسته می شوند به صورت زیر لیست شده اند:

123456

123456789

Password

1234

12345

1234567

12345678

abc123

Qwerty

123123

اما رشته SE55na8tE از لحاظ تعداد کاراکتر و ترکیب حروف و اعداد دارای ساختار مناسبی می باشد. البته رمزهای عبور این چنینی بسیار سخت به خاطر سپرده می شوند، به همین دلیل به نگهداری نیاز دارند.

شاید جالب باشد بدانید در صورتی که مکانیزمی برای بلاک کردن در سیستم وجود نداشته باشد، یک بد افزار می تواند حدود 30 تا 40 درخواست رجیستر در ثانیه، بر روی یک خط ADSL با پهنای باند 1Mbps، ارسال کند؛ که بر این اساس می تواند در طول چند ساعت یک لغت نامه را به صورت کامل تست کند. (Dictionary Attack)

در بسیاری از موارد که سیستم تلفنی مورد حمله قرار گرفته است، حجم پیام های ارسالی به حدی بالا بوده است که کل شبکه نیز مختل شده است و یا کیفیت سایر مکالمات تلفنی به شدت تحت تاثیر قرار گرفته است.

به عنوان نکته ی آخر مرتبط با رمزهای عبور، باید به این نکته توجه داشت که رمز عبور تنها مربوط به داخلی ها نیست بلکه در تعریف ترانک ها میان سیستم های تلفنی و یا گیت وی های VoIP نیز باید نکات امنیتی ذکر شده، رعایت شوند.

یک رمز عبور مناسب باید حداقل 8 کاراکتر و و دارای سه شرط از شرایط ذیل باشد.

الف-حروف بزرگ

ب-حروف کوچک

ج-اعداد

د-علائم

غیر فعال کردن قابلیت ها و یا ماژول های بدون استفاده

یکی دیگر از اقداماتی که باید در حین راه اندازی سیستم های تلفنی مورد توجه قرار گیرد، غیرفعال کردن امکانات و یا ماژول هایی است که در حال حاضر از آن ها استفاده نمی شود یا به نحوی برای عملکرد اصلی سیستم، الزامی نیستند. چرا که بسیاری از این قابلیت ها نوعی درگاه ورود به سیستم محسوب می گردند و یا نفوذگر از طریق آن ها، می تواند از سیستم سوء استفاده کند.

به عنوان مثال در سیستم استریسک، باید ماژول pbx_spool را در صورتی که از آن استفاده نمی شود، غیر فعال کرد. این ماژول امکان شماره گیری لیستی از شماره تلفن ها را فراهم می کند که ابزاری بسیار مناسب برای نفوذگران می باشد.

غیر فعال کردن و یا تغییر در تنظیمات پیش فرض

علاوه بر این که توصیه می شود رمزهای عبور پیش فرض مورد استفاده قرار نگیرند، باید تنظیمات و تعاریف پیش فرض نیز تغییر کنند و یا غیر فعال شوند. چرا که اگر نفوذگر با ساختار سیستم شما آشنایی داشته باشد، از این مقادیر و تعاریف پیش فرض به راحتی به منظور رخنه به سیستم تلفنی بهره خواهد برد.

به عنوان مثال در سیستم استریسک، باید Context پیش فرض را غیر فعال کنید. به این صورت که معمولا داخل این Context عملی صورت نمی گیرد و کاملا خالی است.

حذف برخی اطلاعات از بدنه پیام های ارسالی

پیام های مربوط به پروتکل های SIP در بدنه ی خود اطلاعاتی دارند که برخی از آن ها می تواند اطلاعات مورد نیاز نفوذگران را در اختیارشان قرار دهد؛ در نتیجه توصیه می گردد تا این اطلاعات با مقادیر بی اهمیت جایگزین گردند. در حالت کلی، باید از انتشار هر گونه اطلاعاتی که ساختار و توپولوژی شبکه VoIP را نمایان می کند، جلوگیری گردد که اصطلاحا گفته می شود باید Topology hiding صورت گیرد.

به عنوان مثال در بدنه پیام های پروتکل SIP فیلدی به نام ":Server"وجود دارد که در سیستم های تلفنی به صورت پیش فرض حاوی برند و مدل دستگاه و یا نرم افزار می باشد؛ و از این طریق نفوذگر تشخیص می دهد که با چه سیستمی و چه نسخه و یا چه مدلی مواجه است.

در سیستم های تلفنی مبتنی بر استریسک این فیلدها را می توانید در sip.conf مقدار دهی کنید:

useragent=NotAsterisk

sdpsession=NotAsterisk

تعاریف مشخص برای ترافیک های ورودی و خروجی

در سیستم های تلفنی باید به ازای تماس های ورودی و خروجی رول های مشخصی تعریف می گردد و مسیر ورودی و خروجی به درستی از هم تفکیک گردد. به طوری که ترافیک های ورودی تنها در صورت نیاز و پس از تشخیص سیستم بتوانند به بخش خروجی دسترسی داشته باشند.

در برخی از موارد شناسایی شده، نفوذگر از طریق مسیر ورودی توانسته است به مسیر خروجی دست یابد و از منابع خروجی سیستم برای اهداف شوم خود استفاده نماید.

یکی دیگر از سیاست های مهم برای ترافیک خروجی، جلوگیری از برقراری تماس های بین المللی می باشد و در صورت نیاز تنها باید برای کاربران خاص این امکان فراهم گردد.

در سیستم های تلفنی مبتنی بر استریسک، می توان دو Context مجزا برای تماس های ورودی و خروجی تعریف کرد، به طوری که نفوذگر در صورت ورود به Context ورودی نتواند به Context خروجی دست یابد.

رد درخواست های SIP دریافتی از منبع ناشناس

یکی از روش های مهم به منظور محافظت سیستم تلفنی در برابر حملات SIP Scan، عدم پذیرش درخواست های SIP با منبع ناشناس (Anonymous) می باشد.

برخی از بدافزار ها با یافتن سیستم تلفنی شروع به ارسال درخواست های SIP به آن کرده و سعی می کنند با بررسی الگوهای مختلف، راه نفوذ به سیستم را بیابند. با رد این درخواست ها می توان از اینگونه حملات جلوگیری کرد.

علاوه بر این در سیستم های تلفنی نباید برای اشتباه بودن رمزعبور و یا عدم وجود نام کاربر، Response code های مختص به آن ها را ارسال کرد؛ این کار باعث می گردد تا نفوذگر با آگاهی بیشتری درخواست های خود را ارسال نماید. به عنوان مثال در صورتی که نفوذگر با یک نام کاربری و رمز عبور فرضی درخواست های خود را به سیستم ارسال نماید، در صورتی که سیستم Response code مربوط به عدم وجود کاربری را در پاسخ ارسال نماید، نفوذگر متوجه می شود که باید یک نام کاربری دیگر را امتحان کند. اما در صورتی که سیستم تلفنی تنها در پاسخ خود عدم صحت در اطلاعات مورد نیاز جهت احراز هویت را ارسال نماید، نفوذگر نمی داند نام کاربری اشتباه است و یا رمز عبور. این کار نفوذگر را به چالش خواهد کشید.

در سیستم های تلفنی مبتنی بر استریسک، می توانید تنظیمات فوق را در sip.conf ، به صورت زیر انجام دهید:

allowguest=no

alwaysauthreject=yes

محدود کردن آدرس های IP مجاز برای داخلی ها

یکی از ساده ترین روش هایی که می توان از رجیستر شدن کاربران به صورت غیرمجاز جلوگیری کرد، ایجاد محدودیت بر روی آدرس IP مجاز برای رجیستر شدن می باشد. به عبارت دیگر برای یک داخلی که از یک آدرس ایستا و یا رنج آدرس مشخصی استفاده می کند، نباید مجوز رجیستر شدن از روی اینترنت داده شود؛ و تنها به داخلی هایی که این امکان را نیاز دارند، مجوز داده شود تا از روی اینترنت رجیستر شوند.

در سیستم های مبتنی بر استریسک می توان به صورت زیر در تنظیمات هر داخلی این قابلیت را فعال کرد:

permit=<ipaddress>/<network mask>

deny=<ipaddress>/<network mask>

تغییر پورت های پیش فرض

نفوذگران از ابزارهای مختلفی برای یافتن سیستم هدف استفاده می کنند که رایج ترین روش مورد استفاده در این ابزارها، اسکن پورت های پیش فرض پروتکل های VoIP همچون پورت 5060 برای پروتکل SIP می باشد. ابزار اسکن، هر سیستمی را که بر روی این پورت گوش می دهد را در اختیار نفوذگر قرار می دهد و پس از شناسایی سیستم هدف توسط نفوذگر، حمله صورت می پذیرد.

بر این اساس، ساده ترین راه برای در امان ماندن از ابزار های اسکن، تغییر پورت های پیش فرض سیستم با شماره های ناشناس می باشد. علاوه بر این می توان تنظیمات Port Forwarding را بر روی روتر اینترنت فعال کرد. به عبارت دیگر درخواست های ارسالی به یک پورت ناشناس بر روی روتر به سمت سیستم تلفنی با پورت پیش فرض فرستاده می شود.

آسیب پذیری سیستم های مرتبط با شبکه VoIP

علاوه بر این موارد که مختص به سیستم های تلفنی مبتنی بر IP می باشند، برخی آسیب پذیری های موجود در ساختار یک شبکه VoIP و یا حتی سرور میزبان سیستم تلفنی، امکان نفوذ به سیستم را فراهم می کند. در این بخش به برخی از این آسیب پذیری ها می پردازیم.

فیلتر کردن ترافیک های ورودی

مهم ترین المان مورد نیاز برای شبکه های IP از جمله VoIP، فایروال ها می باشند. فایروال با فیلتر کردن ترافیک های ورودی / خروجی، آدرس های IP و پورت ها، و به صورت کلی با ایجاد یک مانع بر سر راه ترافیک های ورودی، مانع از بروز بسیاری از حملات می گردد.

در شبکه های بزرگ و حساس معمولا تجهیزات مستقل به عنوان فایروال شبکه، مورد استفاده قرار می گیرند این در صورتی است که در شبکه های کوچک به امکانات فایروال بر روی روترها بسنده می شود. بسیاری از سیستم های تلفنی دارای فایروال درونی می باشند که کمتر مورد استفاده قرار می گیرند و فایروال-روتر های شبکه جایگزین آن ها می گردند. به صورت کلی پیشنهاد می گردد که هر دو فایروال مورد استفاده قرار گیرند چرا که در فایروال سیستم های تلفنی، ترافیک های مرتبط به آن را بیشتر می توان تحت کنترل قرار داد.

فایروال-روترها قابلیت های زیر را برای شما فراهم می کند:

NAT : یکی از قابلیت های مهم برای استفاده از سرویس های تلفنی در محیط خارجی می باشد و به شما این امکان را می دهد تا بدون اینکه سیستم تلفنی را در محیط اینترنت قرار دهید، به آن متصل شوید.

Port forwarding

VPN

محدود کردن آدرس های مجاز ورودی

محدود کردن پورت های مورد استفاده

فیلترینگ پروتکل های انتقال (UDP/TCP)

مهم ترین نکته در خصوص فایروال های شبکه این است که به دلیل عدم توانایی در آنالیز بخش دیتای بسته ها، قادر به شناسایی پروتکل های VoIP نبوده و تنها بخش IP بسته های دریافتی را می توانند فیلتر کنند. این کاستی باعث می شود تا حملات مرتبط با پروتکل های VoIP در صورتی که در سرآیند IP آن ها محدودیت امنیتی وجود نداشته باشد، به شبکه وارد شوند.

در سیستم های تلفنی، استفاده از NAT، Port forwarding، تغییر پورت پیش فرض، جلوگیری از ورود ترافیک با منبع ناشناس، غیرفعال کردن Ping، محدود کردن پورت های مربوط به پروتکل RTP و اتصال کاربران راه دور از طریق VPN به سیستم، راه حل های مناسبی برای جلوگیری از نفوذ می باشند.

محدود کردن دسترسی ها بر روی سرور میزبان

یکی از مشکلات امنیتی مهمی که در سرور میزبان سیستم تلفنی نادیده گرفته می شود، اعمال مجوز های درست به کاربران و محدود کردن دسترسی ها می باشد. به عبارت ساده تر هرکسی تنها به هر چیزی که نیاز دارد، باید دسترسی داشته باشد.

فرض کنید بر روی سیستم تلفنی، سرویس FTP را راه اندازی کرده اید؛ در صورتی که مجوز ها به درستی داده نشود، فایل های سیستم به راحتی در دسترس خواهند بود و نفوذگر می تواند بدافزار های مورد نیاز خود را بر روی سرور نصب کند. نکته ی مهم دیگر این است که امکان نصب نرم افزار بر روی سرور، تنها باید در اختیار مدیر سیستم باشد و تنها از طریق مدیر سیستم بتوان در آن تغییر ایجاد کرد.

از دیگر آسیب پذیری های امنیتی سیستم های تلفنی مبتنی بر VoIP، نرمافزار های تحت وب مرتبط می باشد، چرا که عمدتا نفوذگران از طریق http راحت تر می توانند به سیستم نفوذ کنند. بنابراین توصیه می گردد که دسترسی به نرم افزارهای وب برای کاربران خارجی غیرفعال گردد و تنها از طریق VPN و یا tunneling SSH در دسترس قرار گیرند.

آسیب پذیری دیگر، فعال بودن کاربر root در سیستم می باشد. نفوذگران معمولا به دنبال یافتن رمزعبور کاربر root می باشند که با یافتن آن می توانند به راحتی سیستم را در اختیار بگیرند. بهترین راه حل برای رفع این رخنه، غیر فعال کردن کاربر root و ایجاد یک کاربر با نام کاربری متفاوت اما با دسترسی های مشابه root می باشد.

یکی دیگر از پروتکل هایی که در سرور های تلفنی باید محدود شوند و یا امکان آن غیر فعال گردد، SSH می باشد. این پروتکل باید در فایروال و سیستم تلفنی محدود گردد و تنها به آدرس IP مشخص و کاربر مشخص مجوز آن داده شود. همچنین پیشنهاد می گردد که پورت پیش فرض آن از 22 به مقدار دیگر تغییر داده شود.